- Daftar

- 4 Oct 1988

- Post

- ×

- Like diterima

- 9.103

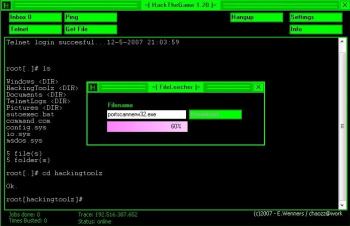

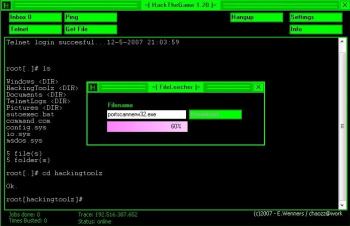

SAYA ADA GAME TENTANG BELAJAR HACKING

UNDUH GAME NYA DISINI :

Game ini merupakan simulasi hacking. Disini kalian akan berperan menjadi seorang hacker bayaran. Kalian akan mendapat berbagai misi lewat email. Diantaranya menerobos sistem, mengambil sebuah file, dll. Terdapat 11 level yang harus diselesaikan.

Have Fun!

ketangkep polisinya polisi game itu ya bukan pak pol beneran .. tenang aja

ketangkep polisinya polisi game itu ya bukan pak pol beneran .. tenang aja

UNDUH GAME NYA DISINI :

Game ini merupakan simulasi hacking. Disini kalian akan berperan menjadi seorang hacker bayaran. Kalian akan mendapat berbagai misi lewat email. Diantaranya menerobos sistem, mengambil sebuah file, dll. Terdapat 11 level yang harus diselesaikan.

- Silahkan unduh game disini

- Jalankan game! Pilih Bahasa Indonesia dan masukkan nickname/ID! (nicknamenya bebas)

- Baca Inbox! Pelajari tugas apa yang harus diselesaikan!

- Catat informasi IP, Port, Username dan Password di notepad!

- Cek dulu IP target dengan Ping IP! Bisa melalui menu Ping atau ketik ping

- Telnet ke IP dan Port komputer target!

- Masukkan Username dan Password!

- Temukan file sesuai dengan tugas yang diberikan di email! Gunakan perintah dasar seperti dir, cd <directory> dll

- Hapus log! Log berupa IP, Cari tahu dulu IP kalian. Biasanya 192.168… Jalankan perintah del 192.168…

- Hangout/Logout!

- Jangan terlalu lama berada di komputer target karena komputer target memiliki sistem pertahanan! Bila terlalu lama kalian akan terdeteksi oleh sistem pertahanan komputer target.

- Jangan lupa hapus log! Kalau tidak dihapus maka IP kalian dapat di-trace dan ditangkap Polisi

- Ingat kalo sudah 3 kali ketangkep polisi maka game over!

- Bila telah selesai satu misi dengan baik dapat mengetikan perintah save! Kemudian bila kalian menjalankan game masukkan ID yang sama dan jalankan perintah load, sehingga gak perlu mengulang lagi dari awal

- Untuk install software: masuk ke folder Downloads dan ketikan nama software dengan lengkap.

- Perhatikan dengan baik perintah yang diberikan di email.

- Untuk masuk ke sebuah folder gunakan perintah: cd NamaFolder

- Untuk pindah folder gunakan perintah: cd .. atau cd

- Untuk melihat isi folder jalankan perintah: dir atau ls

- Log pada tiap sistem bisa disimpan pada folder yang berbeda-beda. Tidak selalu di folder Telnetlogs

Have Fun!

ketangkep polisinya polisi game itu ya bukan pak pol beneran .. tenang aja

ketangkep polisinya polisi game itu ya bukan pak pol beneran .. tenang aja

Terakhir diubah: